ただ、GmailやHotmailなどスパムフィルターが強力になったため、そのまま送ると迷惑メールフォルダ行きになることが多いのも悩みどころ。

スパムメールじゃない以上ちゃんと相手に届けたいということで、(極力)スパム扱いされない設定を紹介したいと思います。

DNSの逆引き設定

VPSを利用している方ほとんどは独自ドメインを利用していると思いますので、ドメインの正引き(せいひき)設定はしてあると思います。正引きは名前解決とも言われたりしますが、DNSを使い、ドメイン名から(サーバーの)IPアドレスに変換することです。

逆引きは(ぎゃくひき)は、その名の通り正引きの逆で、DNSを使い、IPアドレスからからドメイン名に変換することを指します。

正引きの確認方法

Macの場合、ターミナルからdig ドメイン名というコマンドで正引きの確認ができます。ANSWER SECTIONで返ってきたIPアドレスが入力したドメインが設定されているサーバーのIPアドレスということです。$ dig ドメイン名 ; <<>> DiG 9.8.3-P1 <<>> ドメイン名 ;; global options: +cmd ;; Got answer: ;; ->>HEADER<<- opcode: QUERY, status: NOERROR, id: 25653 ;; flags: qr rd ra; QUERY: 1, ANSWER: 1, AUTHORITY: 0, ADDITIONAL: 0 ;; QUESTION SECTION: ;ドメイン名. IN A ;; ANSWER SECTION: ドメイン名. 1200 IN A IPアドレス ;; Query time: 81 msec ;; SERVER: xx.xx.xx.xx#53(xx.xx.xx.xx) ;; WHEN: Wed Nov 1 21:52:23 2017 ;; MSG SIZE rcvd: 62

逆引きの確認方法

dig -x IPアドレスで逆引きの確認ができます。下の例では、wwwXXXXXX.sakura.ne.jp.というデフォルトで設定されているサブドメインが返ってきてますが、逆引き設定をすると設定してある独自ドメインが返ってくるようになります。

$ dig -x IPアドレス ; <<>> DiG 9.8.3-P1 <<>> -x IPアドレス ;; global options: +cmd ;; Got answer: ;; ->>HEADER<<- opcode: QUERY, status: NOERROR, id: 51839 ;; flags: qr rd ra; QUERY: 1, ANSWER: 1, AUTHORITY: 0, ADDITIONAL: 0 ;; QUESTION SECTION: ;IPアドレスの逆並び.in-addr.arpa. IN PTR ;; ANSWER SECTION: IPアドレスの逆並び.in-addr.arpa. 3600 IN PTR wwwXXXXXX.sakura.ne.jp. ;; Query time: 26 msec ;; SERVER: xx.xx.xx.xx#53(xx.xx.xx.xx) ;; WHEN: Wed Nov 1 21:58:19 2017 ;; MSG SIZE rcvd: 82

逆引き設定

あらかじめ以下の内容を確認。- DNS逆引きレコードを変更する前に、ドメインのゾーン情報を編集、 ホスト名の正引きをサーバのIPアドレスに登録する

- DNS逆引きレコード変更は、ホスト名の正引き設定より数時間たってから設定。

- DNS逆引きレコード変更は、DNSの設定を変更します。サーバ上で設定されているホスト名は変更されません。

- ホスト名の正引きは、Aレコードを設定してください。CNAMEレコードが設定されている場合は登録できません。

- さくらのVPSでは、標準でDNS逆引きレコードが登録されています。特に必要が無い場合はそのままの設定でご利用いただくことを推奨します。

- DNS逆引き設定の仕組みを理解されていない場合は利用をお控えください。

- IPv6アドレスについては、ホスト名を「(VPSのIPv4アドレス).v6.sakura.ne.jp」で設定しており、ホスト名を変更することはできません。

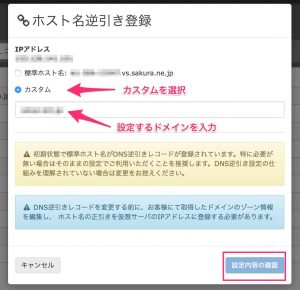

次にカスタムを選択して設定したいドメイン名を入力。設定内容の変更で設定完了です。

SPFレコードの設定

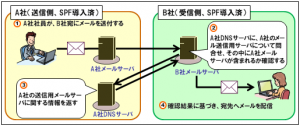

次のSPFレコードはSender Policy Frameworkの略で、なりすましメールを削除する仕組みです。

出典:なりすましメール撲滅に向けたSPF(Sender Policy Framework)導入の手引き 仕組み自体はとてもシンプルで、受信側がメール受信時に送信側のDNSサーバーへ問い合わせ、照合して問題なければ受信するというもの。

Value Domainの場合、DNS設定画面に以下を追加します。

txt @ v=spf1 ip4:IPアドレス include:ドメイン名 -all

SPFレコードが正しく設定されているかどうかは、digでも確認できますがウェブサービスを利用すると簡単にチェックも可能です。 https://mxtoolbox.com/SuperTool.aspx その他、記述方法はいろいろあるようなので以下のサイトを参考にしてみてください。 http://salt.iajapan.org/wpmu/anti_spam/admin/operation/information/spf_i01/#20

DKIMの設定

最後に設定するのがDKIM(Domainkeys Identified Mail)です。DKIMもSPFと似たような仕組みで、受信側が送信側のDNSサーバで公開されている公開鍵と照合、送信ドメインの正当性(送信されたメールが正規のものかを確認)を検証するものです。

SPFとの違いはDNSサーバーに公開鍵を設置するところですね。

まずサーバー側で公開鍵を作成しますが、OpenDKIMというパッケージを利用します。公開鍵の作成は以下のサイトが参考になりますので、ここでは説明は割愛します。 https://qiita.com/taku1201/items/3b2dffd950340b9726d0 上記で出力されたTXTレコードを以下のようにValue Domainで設定します。

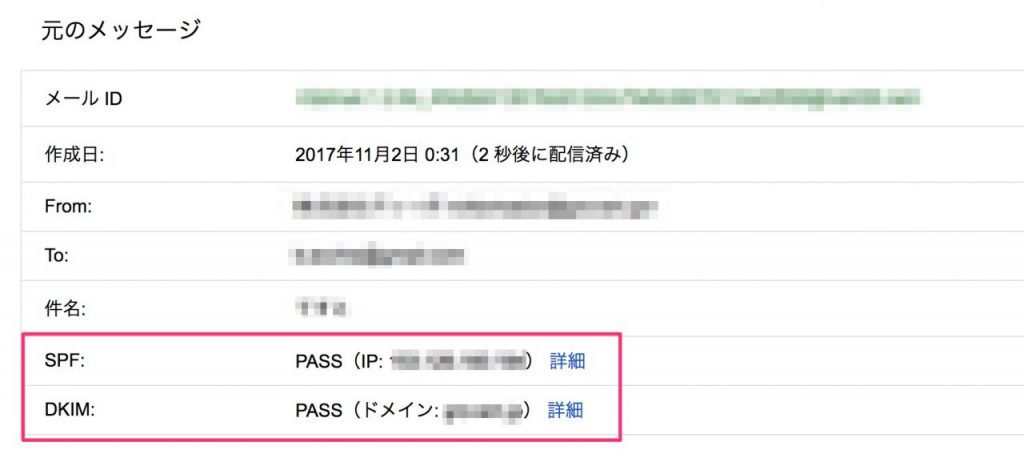

txt ドメイン名_selector._domainkey v=DKIM1; k=rsa;p=出力されたTXTレコードSPF、DKIMが正しく設定された際、Gmailでヘッダー情報を見ると以下のように表示され確認できます。

https://support.microsoft.com/en-us/getsupport?oaspworkflow=start_1.0.0.0&wfname=capsub&productkey=edfsmsbl3&ccsid=635660384219463241&wa=wsignin1.0 またドメイン自体がブラックリストに入っているかどうかはaguseなどでチェックもできます。 https://www.aguse.jp/ 高速レンタルサーバーWordPress 523円~